Apache mod_evasiveでDoS攻撃を防ぐ方法と設定手順

# Apache mod_evasiveでDoS攻撃を防ぐ方法と設定手順

この記事では、Apacheモジュールのmodevasiveを使用して、ウェブサーバーに対するDoS攻撃を防ぐ方法と設定手順について説明します。modevasiveは、DOS攻撃を検出し対策するためのツールで、攻撃的なトラフィックを検出し、攻撃者をブロックすることができます。ウェブサーバーのパフォーマンス低下を防ぐために、mod_evasiveの設定と使用方法を理解することが重要です。

modevasiveは、Apacheの設定ファイルを編集することでインストールと設定が可能です。適切なドキュメントやガイドラインに従えば、比較的簡単に行うことができます。ただし、誤検出を防ぐために適切な設定が必要です。この記事では、modevasiveの基本的な概念と設定方法について説明し、ウェブサーバーのセキュリティを強化するためのヒントを提供します。

Apache mod_evasiveの概要と特徴

Apache modevasiveは、Apacheウェブサーバーに対するDoS攻撃を防ぐために設計されたモジュールです。modevasiveは、攻撃的なトラフィックを検出し、攻撃者をブロックすることができます。このモジュールは、Apacheの設定ファイルを編集することで簡単にインストールと設定が可能です。

modevasiveの主な特徴は、攻撃者のIPアドレスをブロックする機能です。この機能により、攻撃者がウェブサーバーにアクセスすることを防ぐことができます。また、modevasiveは、攻撃的なトラフィックを検出するためのさまざまなアルゴリズムを使用しています。これにより、攻撃者が使用するさまざまな攻撃方法に対応することができます。

modevasiveは、Apacheの標準モジュールとして提供されており、多くのLinuxディストリビューションで利用可能です。また、modevasiveは、Apacheの設定ファイルを編集することでカスタマイズすることができます。これにより、ウェブサーバーの管理者は、mod_evasiveを自分のニーズに合わせて設定することができます。

mod_evasiveのインストール方法

mod_evasiveを使用するには、まずApacheモジュールとしてインストールする必要があります。インストール方法は、使用しているOSやApacheのバージョンによって異なります。一般的には、パッケージマネージャーを使用してインストールすることができます。たとえば、UbuntuやDebianでは、次のコマンドを実行してインストールできます。

sudo apt-get install libapache2-mod-evasive

インストールが完了したら、Apacheを再起動してモジュールを有効にする必要があります。再起動方法も、使用しているOSやApacheのバージョンによって異なります。一般的には、次のコマンドを実行してApacheを再起動できます。

sudo service apache2 restart

modevasiveが正しくインストールされ、有効になっていることを確認するには、Apacheのログファイルを確認します。modevasiveが有効になっている場合、ログファイルにmod_evasive関連のメッセージが表示されます。

# を使用して、mod_evasiveの設定ファイルを指定する必要があります。設定ファイルのパスは、使用しているOSやApacheのバージョンによって異なります。一般的には、/etc/apache2/conf.d/ディレクトリに設定ファイルが存在します。

Apacheの設定ファイルの編集方法

Apacheの設定ファイルを編集するには、# で始まるコメント行を除外し、必要な設定を追加する必要があります。mod_evasiveを有効にするには、Apacheの設定ファイルに以下の行を追加します。

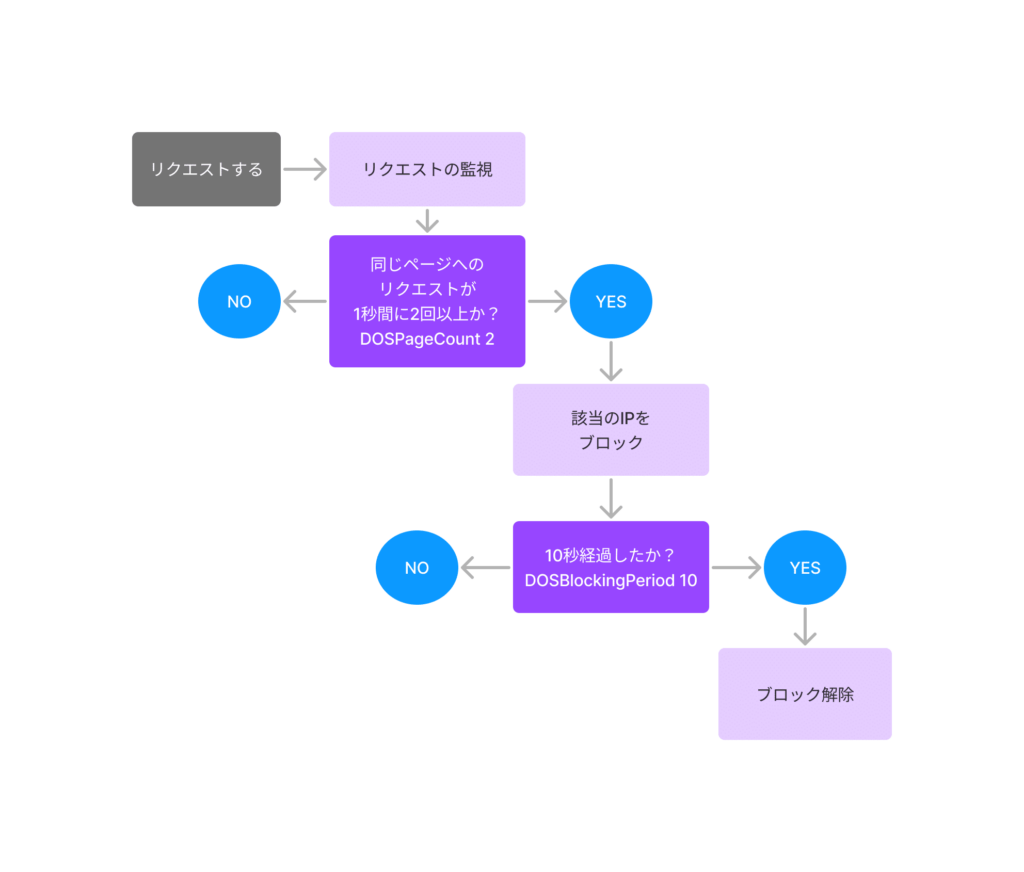

modevasiveの設定は、基本的に3つのパラメータを設定する必要があります。DOSPageCount、DOSSiteCount、DOSPageIntervalです。これらのパラメータを設定することで、modevasiveが攻撃的なトラフィックを検出するための基準を設定することができます。

DOSPageCountは、1つのIPアドレスから一定時間内にアクセスできるページ数を設定します。DOSSiteCountは、1つのIPアドレスから一定時間内にアクセスできるサイト数を設定します。DOSPageIntervalは、攻撃的なトラフィックを検出するための時間間隔を設定します。これらのパラメータを適切に設定することで、誤検出を防ぐことができます。

mod_evasiveの設定手順

modevasiveを使用するには、Apacheの設定ファイルを編集する必要があります。設定ファイルの編集には、ルート権限が必要です。まず、modevasiveをインストールします。インストール方法は、使用しているOSによって異なります。インストールが完了したら、Apacheの設定ファイルを編集します。

# で始まる行はコメント行として扱われます。modevasiveの設定は、<IfModule mod_evasive20.c> という行で始まります。この行は、modevasiveが有効であることを示しています。mod_evasiveの設定は、この行の後に記述します。

modevasiveの設定では、DOSHashTableSize、DOSPageCount、DOSSiteCount などのパラメータを設定します。これらのパラメータは、modevasiveの動作を制御します。たとえば、DOSHashTableSize は、mod_evasiveが使用するハッシュテーブルのサイズを指定します。DOSPageCount は、1つのIPアドレスから許可されるページリクエストの数を指定します。DOSSiteCount は、1つのIPアドレスから許可されるサイトへのリクエストの数を指定します。

modevasiveの設定が完了したら、Apacheを再起動します。これにより、modevasiveの設定が有効になります。modevasiveの動作を確認するには、Apacheのログファイルを確認します。modevasiveは、攻撃的なトラフィックを検出し、攻撃者をブロックすることができます。

mod_evasiveの動作確認とテスト方法

modevasiveをインストールし、設定ファイルを編集した後、動作確認とテストを行う必要があります。modevasiveの動作確認は、Apacheのログファイルを確認することで行うことができます。Apacheのログファイルには、mod_evasiveが検出した攻撃情報が記録されています。

modevasiveのテスト方法としては、Apacheのサーバーに対して意図的に攻撃的なトラフィックを送信し、modevasiveが正しく検出してブロックするかどうかを確認する方法があります。このテストは、実際の攻撃をシミュレートすることで、mod_evasiveの設定が正しいことを確認することができます。

テストを行う際には、サーバーのパフォーマンスに影響を与えないように注意する必要があります。また、テストが完了したら、テスト用の設定を元に戻す必要があります。mod_evasiveのテストは、実際の攻撃を防ぐために不可欠なステップです。

誤検出を防ぐための設定と注意点

modevasiveを使用する際には、誤検出を防ぐために適切な設定が必要です。誤検出とは、正常なトラフィックが攻撃と誤認され、ブロックされることを指します。誤検出を防ぐためには、modevasiveの設定ファイルで、# DOSPageCount、# DOSSiteCount、# DOSPageIntervalなどのパラメータを適切に設定する必要があります。これらのパラメータは、攻撃とみなされるトラフィックの条件を定義します。

たとえば、# DOSPageCountは、一定の時間内に同一のページにアクセスする回数を指定します。この値を低く設定すると、正常なトラフィックが攻撃と誤認される可能性があります。一方で、高く設定すると、攻撃が検出されない可能性があります。したがって、適切な値を設定するには、Webサーバーのトラフィックパターンを分析する必要があります。

また、mod_evasiveは、# DOSEmailNotifyパラメータを使用して、攻撃が検出された場合に通知メールを送信することができます。この機能を使用することで、攻撃が検出された場合に迅速に対応することができます。ただし、通知メールが多すぎると、管理者が対応しきれない可能性があるため、適切な通知設定を行う必要があります。

まとめ

Apache modevasiveを使用することで、DoS攻撃によるWebサーバーのパフォーマンス低下を防ぐことができます。modevasiveは、攻撃的なトラフィックを検出し、攻撃者をブロックすることができます。ただし、誤検出を防ぐために適切な設定が必要です。

modevasiveの設定には、Apacheの設定ファイルを編集する必要があります。設定ファイルにmodevasiveのパラメータを追加することで、攻撃者の検出とブロックが可能になります。パラメータの設定には、攻撃者の検出方法やブロック時間などを指定する必要があります。

modevasiveを使用することで、Webサーバーのセキュリティを向上させることができます。ただし、modevasiveの設定には、Apacheの設定ファイルを編集する必要があるため、設定の変更に注意が必要です。適切なドキュメントやガイドラインに従えば、mod_evasiveの設定は比較的簡単に行うことができます。

まとめ

Apache modevasiveは、DoS攻撃を防ぐための有効なツールです。適切な設定を行うことで、Webサーバーのパフォーマンス低下を防ぐことができます。ただし、設定の変更に注意が必要です。適切なドキュメントやガイドラインに従えば、modevasiveの設定は比較的簡単に行うことができます。

よくある質問

Apache mod_evasiveとは何か

Apache modevasiveは、Apache HTTP Server用のモジュールであり、DoS攻撃やDDoS攻撃を防ぐために設計されています。このモジュールは、特定のIPアドレスからのリクエストを監視し、一定の時間内に大量のリクエストが送信された場合に、そのIPアドレスからのアクセスをブロックします。modevasiveは、Apacheの標準モジュールとして提供されており、簡単にインストールして設定することができます。

Apache mod_evasiveの設定方法は

Apache modevasiveの設定は、Apacheの設定ファイル(httpd.confなど)にモジュールを読み込むための行を追加し、モジュールの設定を記述することで行います。まず、モジュールを読み込むための行を追加します。次に、モジュールの設定を記述します。設定には、DOSHashTableSize、DOSPageCount、DOSSiteCountなどのパラメータがあります。これらのパラメータを調整することで、modevasiveの動作をカスタマイズすることができます。

Apache mod_evasiveの効果はどのくらいか

Apache modevasiveは、DoS攻撃やDDoS攻撃を防ぐために効果的なモジュールです。このモジュールは、特定のIPアドレスからのリクエストを監視し、一定の時間内に大量のリクエストが送信された場合に、そのIPアドレスからのアクセスをブロックします。これにより、サーバーへの負荷を軽減し、正常なアクセスを確保することができます。ただし、modevasiveは、すべての攻撃を防ぐことができないため、他のセキュリティ対策と組み合わせて使用することが推奨されます。

Apache mod_evasiveの制限はあるか

Apache modevasiveには、いくつかの制限があります。まず、modevasiveは、IPアドレスをベースにしたブロックのみをサポートしています。つまり、同一のIPアドレスから複数のユーザーがアクセスしている場合に、すべてのユーザーがブロックされる可能性があります。さらに、modevasiveは、プロキシサーバーやロードバランサーを経由したアクセスを正確に検出できない可能性があります。これらの制限を考慮して、modevasiveを使用する必要があります。

コメントを残す

コメントを投稿するにはログインしてください。

関連ブログ記事